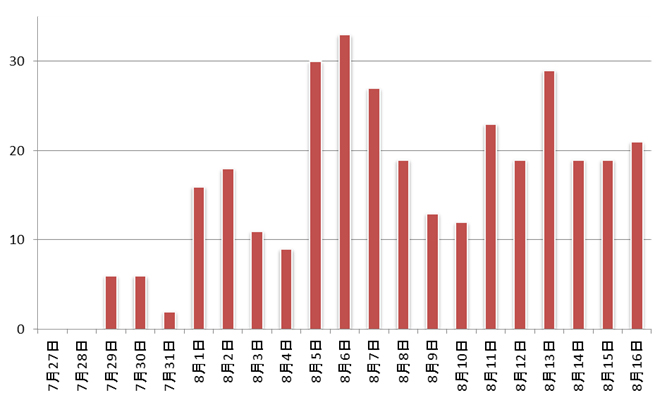

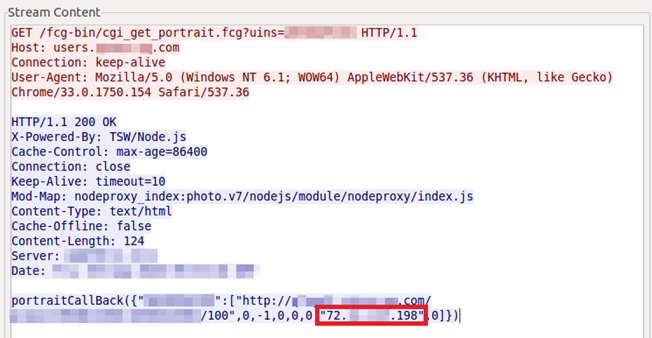

暗号化型ランサムウェアの活動のニュースは後を絶ちません。トレンドマイクロは、長期間の身代金支払期限を提示する「GOOPIC」や、パスワード窃取機能を持つ「RAA」、チャットサポートのサービスを備えた「JIGSAW」の亜種などを報告してきましたが、これらはすべて2016年6月だけで確認された事例です。弊社は、一連の新しい暗号化型ランサムウェアの中でも、独特な挙動を示す暗号化型ランサムウェア「MIRCOP(ミルコップ)」(RANSOM_MIRCOP.Aとして検出)を確認しました。

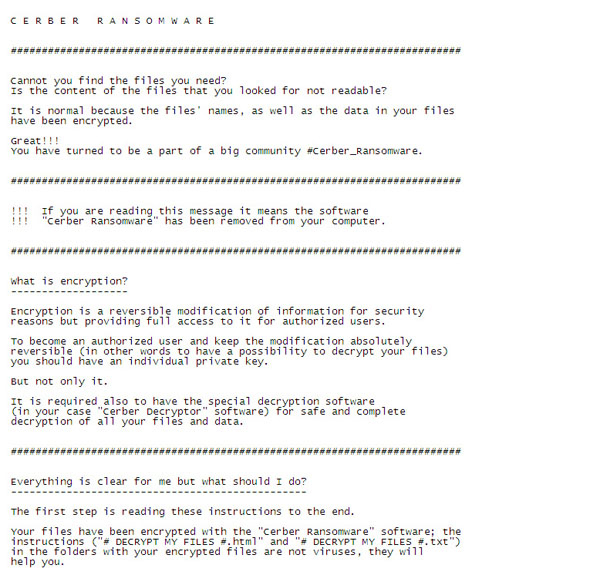

「MIRCOP」の作成者は、ファイル暗号化に至った原因がユーザにあるとして、身代金の支払い方法についての指示も与えていません。つまりこの作成者は、ユーザが支払い方法について先刻承知していると考えているようです。

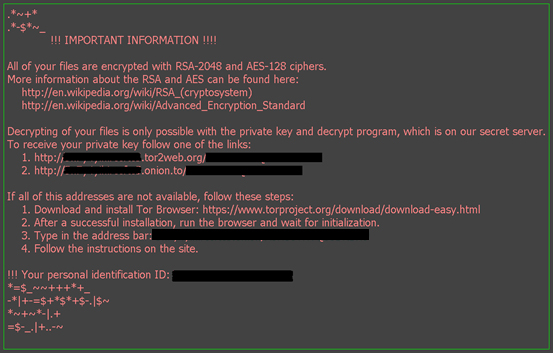

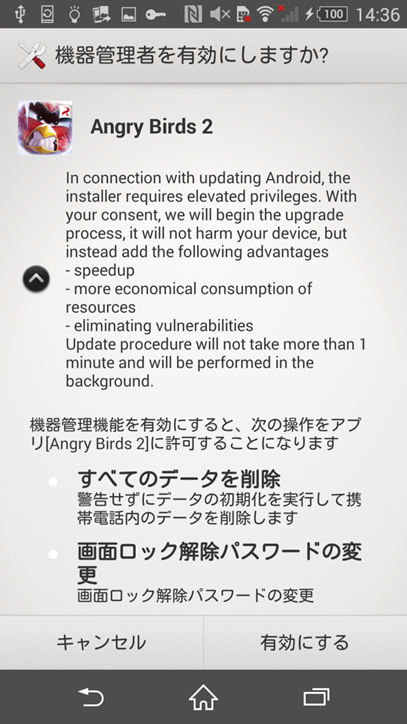

図1:「MIRCOP」の脅迫状

(訳:こんにちは、

あなたは、間違った相手から48.48BTC を窃取しました。

返金してくだされば、あなたのファイルをお返しします。

私達を見くびってはいけません。あなたが自分について知っているより、こちらはあなたについてもっとよく知っています。

返金すればそれ以上の行動を起こすことはありませんが、払わない場合どうなるか覚悟してください。)

支払い要求をしている文面から、ユーザは誰に身代金を送金するべきかを承知しているという設定で、身に覚えのないユーザを追い込んでいることが分かります。ガイ・フォークスの仮面をつけた人物を表示する脅迫状は、ユーザが悪名高いハクティビスト集団から「窃取した」ようにみせかけ、ユーザが支払い要求に応じない場合さらなる行動に出る、と脅迫しています。

「MIRCOP」の作成者は、ユーザに48.48 ビットコイン(約314万円。2016年6月27日現在)の身代金を要求していますが、これは弊社がこれまで確認した金額の中では最高額の域に入ります。そして脅迫状の最後にはビットコインアドレスが記載されています。他の脅迫状に見られるように、ユーザに具体的な支払方法を指示するのと違い、「MIRCOP」の場合はユーザがビットコインの取引について慣れていることを前提にしています。弊社はこのビットコインアドレスを確認しましたが、2016年6月24日現在、まだ支払は確認されていません。

図2:支払先ビットコインアドレス

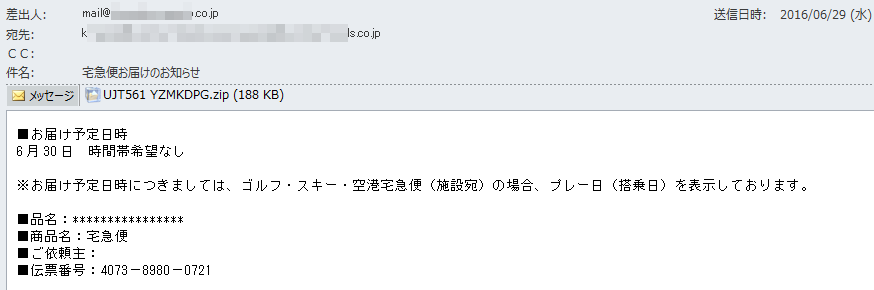

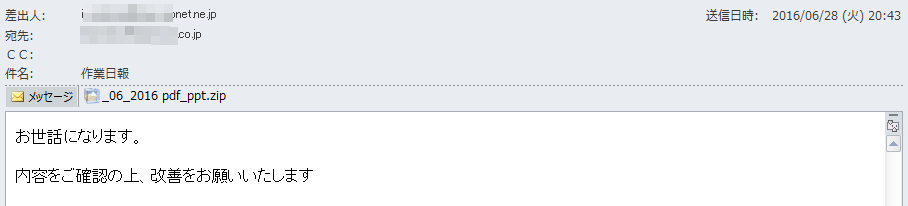

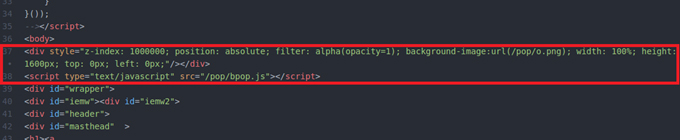

■ 感染経路

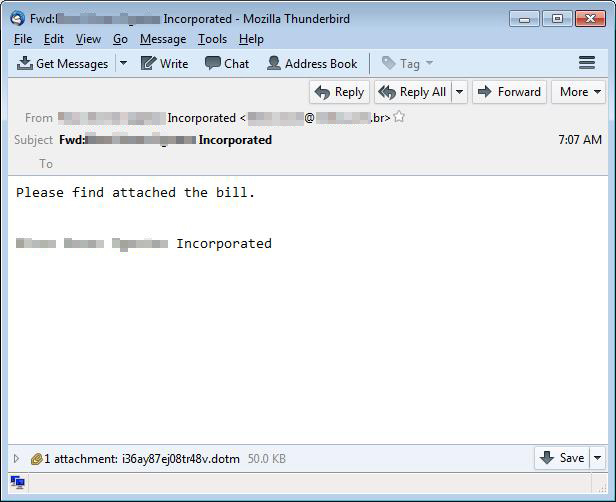

「MIRCOP」は、スパムメールの添付ファイルを介して侵入します。添付の文書ファイルは、輸出入に利用されるタイの税関申告書を装っています。また、Windows PowerShell を悪用して暗号化型ランサムウェアをダウンロードするため、文書ファイルのマクロ機能を利用します。文書ファイルにはマクロを有効にするよう促す一文が含まれています。

図3:不正な添付ファイル

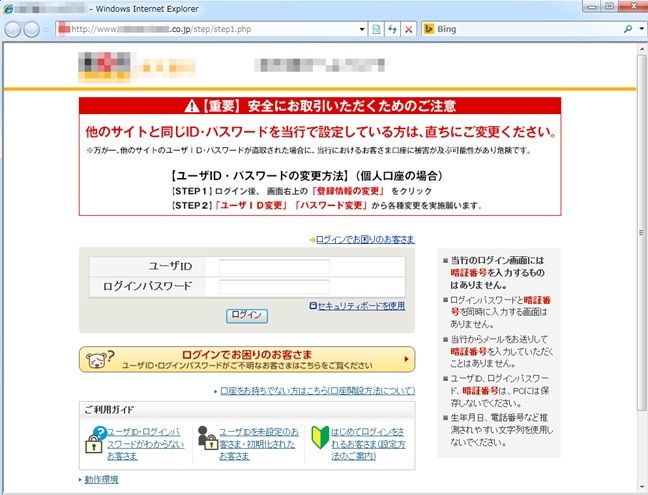

ユーザがファイルを開封しマクロを有効にすると、ユーザは改ざんされた Webサイト hxxp://www[.]blushy[.]nl/u/putty.exe へ誘導されます。そして Webサイトから不正プログラムがダウンロードされ、実行されます。改ざんされた Webサイトは、妙なことに、オランダにあるオンラインのアダルトショップへとリンクされています。

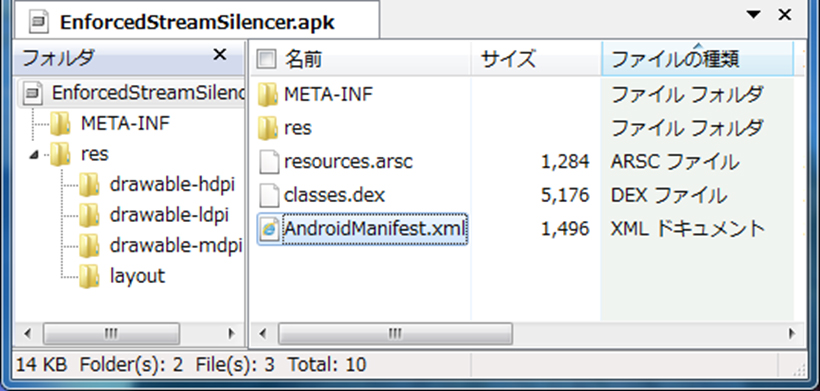

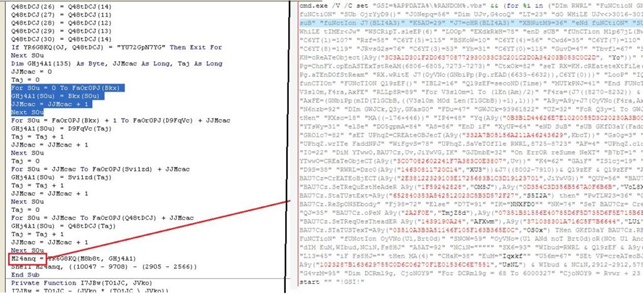

暗号化型ランサムウェアが実行されると、 “Windows Temporary フォルダ“の中に3つのファイルを作成します。 “c.exe” は、感染PCから情報を収集し、“x.exe ” および “y.exe ” はファイルを暗号化します。

図4:「MIRCOP」の不正活動を担う各ファイル

「MIRCOP」は、暗号化したファイルに拡張子を追加するのではなく、 “Lock.” という文字列をファイルの先頭に追加します。また、共通フォルダも暗号化します。ファイルを開封すると、解読不能な文字が羅列しています。

図5:“Lock.” が追加されたファイル

図6:暗号化されたファイル例

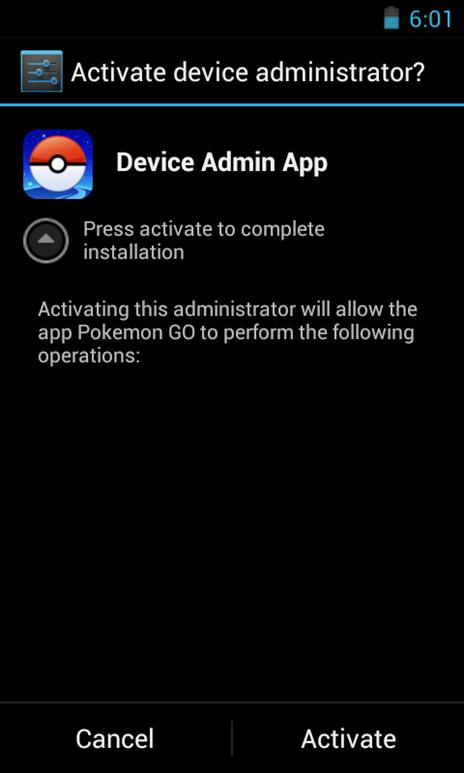

「MIRCOP」は、暗号化活動の他に、Mozilla Firefox、Google Chrome、Opera、Filezilla や Skype といったプログラムから認証情報を窃取する機能も備えています。

スパムメールを利用したソーシャルエンジニアリングの手法によって、暗号化型ランサムウェア感染に誘導される恐れがあります。中でも、今回の事例のように、添付ファイルのマクロを利用し、感染させるために PowerShell を悪用するといった、密かに実行される手法では、さらに感染率が上昇します。未知の送信元から送付されたメールの添付ファイルは開封せず、メールごと削除してください。

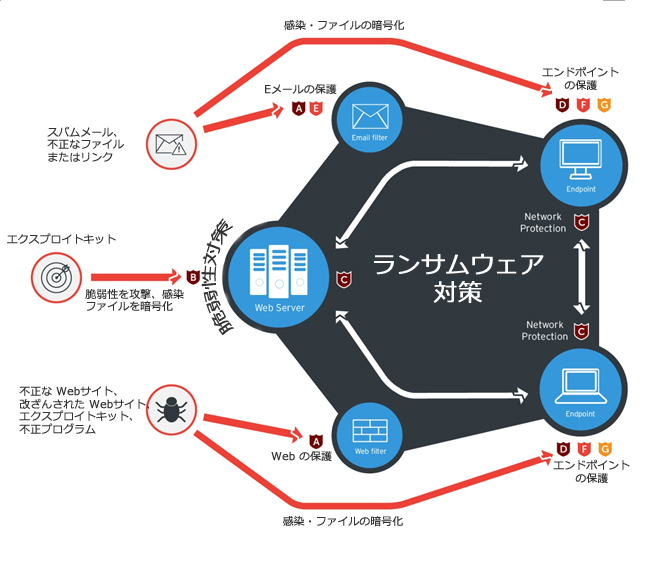

■ トレンドマイクロの対策

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、暗号化型ランサムウェアによる被害を最小にするための対策を提供します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」およびWebゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、進入を防ぎます。「ウイルスバスター コーポレートエディション」のようなエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化やアプリケーションコントロール、および脆弱性シールド機能により、脅威による影響を最小にすることができます。ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。サーバ&クラウドセキュリティ対策製品「Trend Micro Deep Security」は仮想化・クラウド・物理環境にまたがって、ランサムウェアがサーバに侵入することを防ぎます。

トレンドマイクロの中小企業向けクラウド型のエンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその不正活動を検知してブロックできます。

トレンドマイクロの個人向けクライアント用総合セキュリティ対策製品「ウイルスバスター クラウド 10」は、不正なファイルやスパムメールを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

ランサムウェアの脅威が世界的に深刻になっている状況を受けて、ランサムウェアによって暗号化されたファイルの復号ツールをトレンドマイクロは公開しました。この復号ツールの使用方法や復号可能なファイルの条件などの制限事項については以下のダウンロードページを参照してください。

- 法人向けダウンロードURL:http://esupport.trendmicro.com/solution/ja-JP/1114224.aspx

- 個人向けダウンロードURL:https://esupport.trendmicro.com/support/vb/solution/ja-jp/1114210.aspx

この脅威に関連するハッシュ値:

- 1bd90a4c38aa94256a128e9e2e35bc1c4635d6fc

- 95f8d1202c865c3fa04ced9409f83ee2755fdb28

- 5009B0ab4efb7a69b04086945139c808e6ee15e1

- 2083b11a5bf6cf125ff74828c1a58c10cc118e1b

※協力執筆者:Ruby Santos

参考記事:

- 「MIRCOP Crypto-Ransomware Channels Guy Fawkes, Claims To Be The Victim Instead」

by Jaaziel Carlos(Threat Response Engineer)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)