トレンドマイクロは、2016年3月23日、インド軍高官の個人情報窃取を狙った活発なサイバー攻撃キャンペーン「C-Major作戦」について報告しました。C-Major作戦で利用された不正プログラムは比較的基本的なものでしたが、巧妙なソーシャルエンジニアリングの手法が利用されたために、膨大な情報が窃取されることになりました。今回、この作戦で利用された不正プログラムの1つ、スマートフォンを狙った攻撃に焦点を当て、C-Major作戦で利用された Android端末と BlackBerry端末の不正アプリについて検証します。弊社の調査によれば、C-Major作戦の攻撃者たちは、Android端末用不正アプリを数カ月間にわたって公式ストアである「Google Play」で公開していました。さらに、不正アプリを広告していた Facebookページでは、標的とした高官から何千もの「いいね!」を獲得していました。

■ 「StealthGenie」へのリンク

C-Major作戦に関わっていた攻撃者たちは過去について無頓着だったようで、インターネット上に数々の情報を足跡として残していました。攻撃者の一人は、Android、BlackBerryおよび iPhone端末のための偵察アプリである「StealthGenie」を積極的に販売していました。このアプリは、従業員、配偶者、子供などを監視するためのツールとして販売されていたものですが、アプリが備える機能から判断すると、不正アプリと少しも変わりありません。StealthGenie の作成者のパキスタン人は2014年9月にスパイウェア販売の容疑で米連邦捜査局(FBI)に逮捕され、50万米ドル(約5,500万円。2016年4月19日現在)の罰金を課されました。

C-Major作戦の攻撃者にとって、StealthGenie の販促業務と軍に対するスパイ行為目的で設計された標的型サイバー攻撃の不正プログラムを利用することには、それほど大きな違いはなかったでしょう。2013年、C-Major作戦で、StealthGenie と類似した機能を持つ BlackBerry端末の偵察アプリの利用が確認されています。これらの偵察アプリは、嫉妬深い配偶者の便宜のために開発されたものというよりは、攻撃者が国軍のような組織から機密情報を窃取するために開発されたものであることが明白です。

■ その他の不正アプリ「Ringster」「SmeshApp」「Androrat」など

C-Major作戦の攻撃者は、遅くとも2013年初期から、インド軍高官や外国の大使館を標的としてさまざまな不正アプリを利用していました。弊社の調査によれば、これらの不正アプリは多くの場合標的とされたインドの人々によって、数百回ダウンロードされています。不正アプリのうち、偽のニュースアプリといったものが「公式」とされる Facebookページで広告されていました。これはユーザにアプリをダウンロードさせるためのもう一つのソーシャルエンジニアリング手法です。これらの不正アプリのほとんどは、パキスタンの企業によって開発されています。

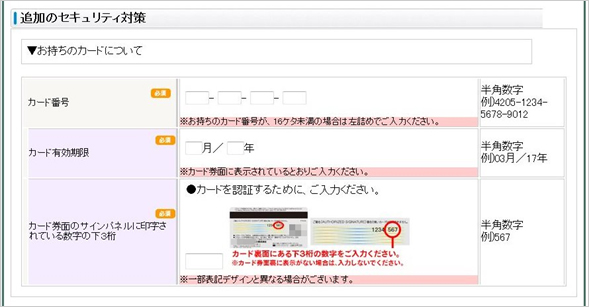

以下は、C-Major作戦で利用されたアプリとその機能の概要です。

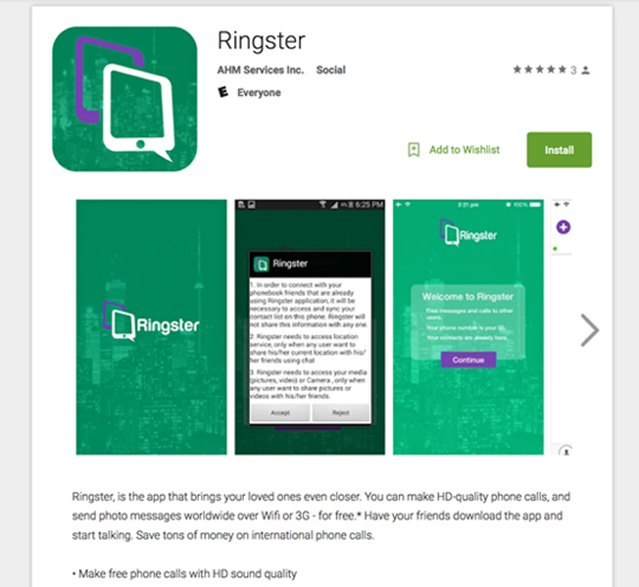

● Ringster

この偵察アプリは、端末ユーザの連絡先の収集、および画面のスクリーンショットの撮影が可能です。2015年前半まで Google Play で入手することが可能でしたが、その後削除されました。

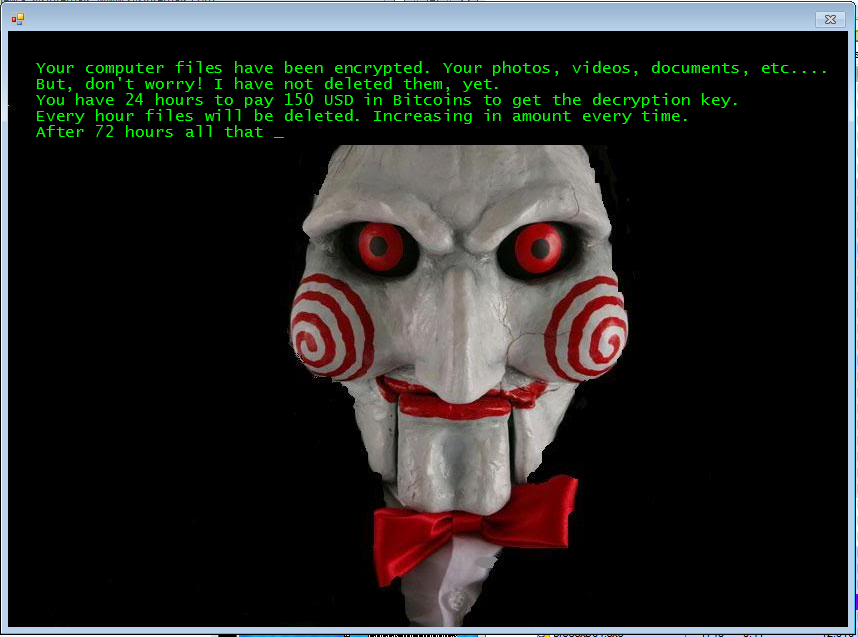

図1:メッセージサービスのアプリとして宣伝されるRingster

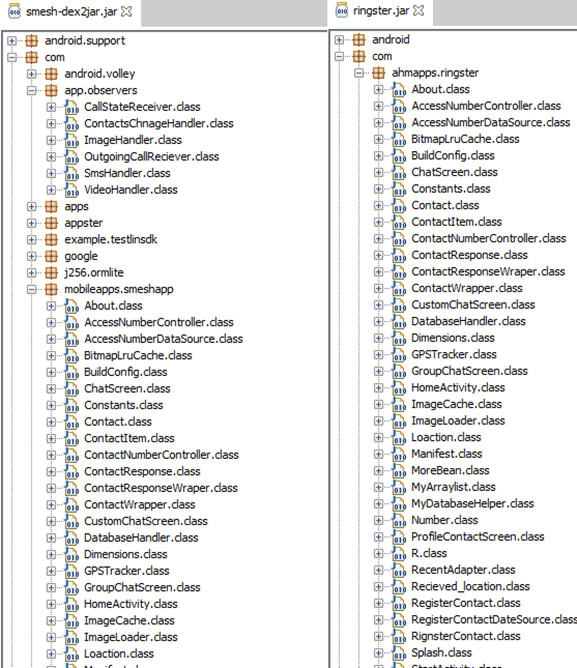

弊社の解析の結果、「Ringster」には「Yello」という企業の開発した通信アプリ「Wavecall」のコードが大幅に流用されていることが確認されました。Ringster にはハードコード化されたURL 、tompjunkie[.]com.が含まれていました。前回の記事で解説していますが、この URL は他の C-Major作戦との関連を示しています。

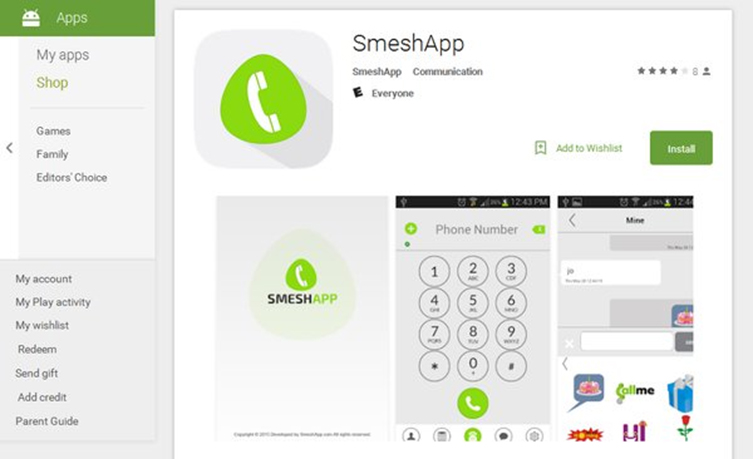

● SmeshApp

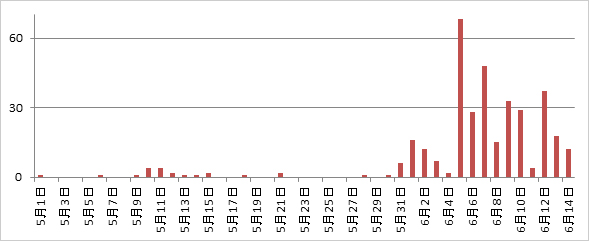

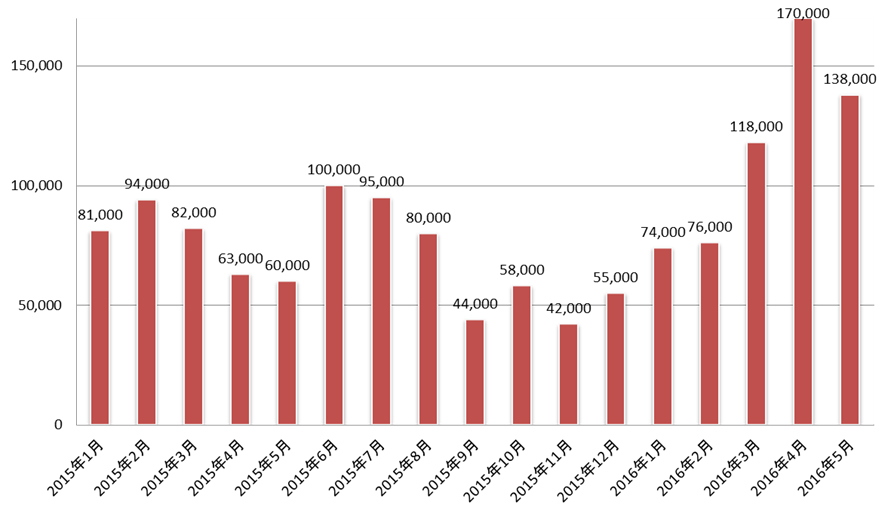

「SmeshApp」は、Ringster に類似していますがもっと強力です。SmeshApp は、SMSメッセージの窃取、録画、通話録音、スクリーンショットの送信をする機能を備えています。SmeshApp は2015年6月から2016年3月まで Google Play で公開され、削除されるまでの間に何百回もダウンロードされていました。このことから C-Major作戦が Google Play で長い間見つからずに公開されていた比較的基本的な不正プログラムを利用していたことがうかがえます。

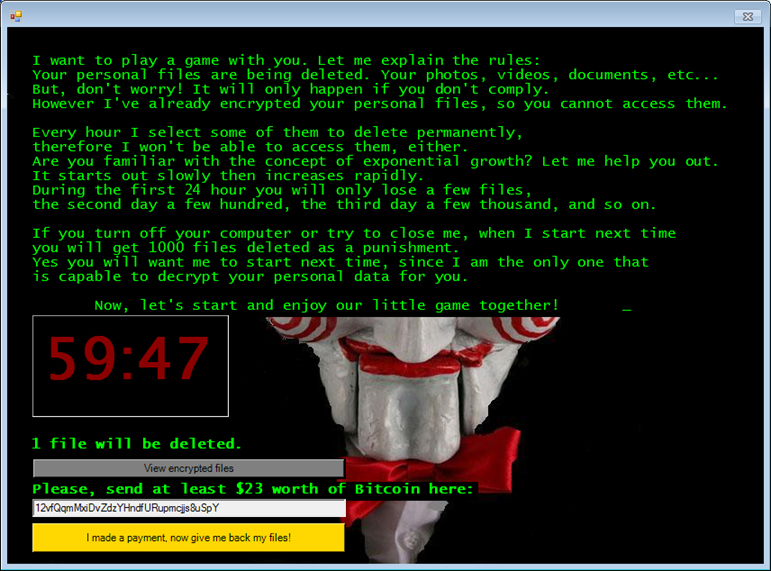

図2:SmeshAppのダウンロード画面

図3:SmeshAppとRingsterのコードの比較

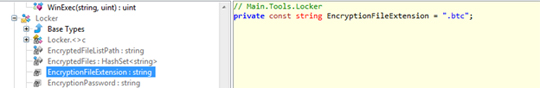

● Androrat

C-Major作戦では遅くとも2015年から「Androrat」が利用されています。Androrat は、Android端末を管理者権限をもって遠隔操作できるようにするツールで、現在入手可能です。C-Major作戦では Androrat をインドネシアの製造元から購入した可能性があります。Androrat が利用する「コマンド&コントロール(C&C)」の構造は、前回の記事で解説している他の C-Major作戦で利用されていたものと似ていることが確認されています。

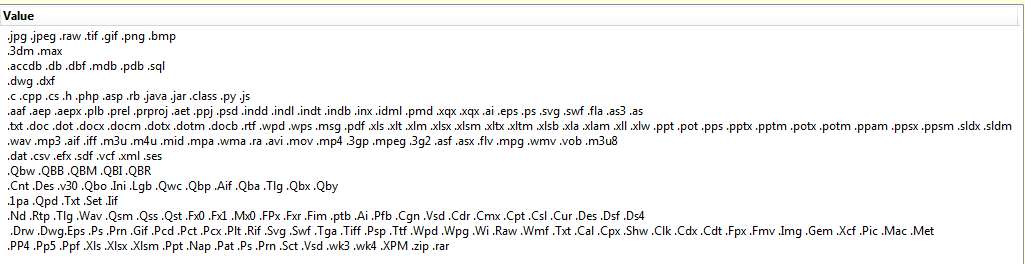

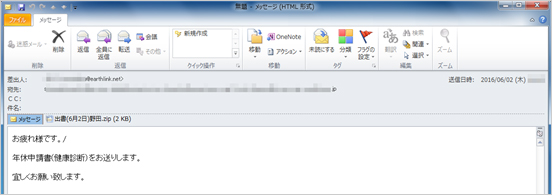

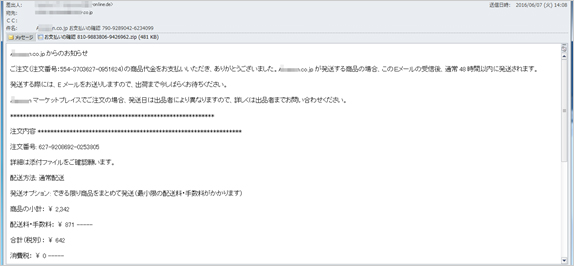

● ニュースアプリ「Indian Sena News」「Bharatiya Sena News」「India Defence News」

偽のニュースアプリである「Indian Sena News(訳:インド軍ニュース)」、「Bharatiya Sena News(訳:インド軍ニュース)」、「India Defense News (IDN) (訳:インド国防ニュース)」の3つが Facebook で広告されていました。ページが閉鎖される前、IDNニュースの Facebookページでは、インド軍と何らかの関わりのある Facebook会員1,200人以上が、「いいね!」ボタンを押していました。同様に「Bharatiya Sena News」も3,300の「いいね!」を獲得していました。これらの偽ニュースアプリは SMSメッセージの窃取、動画作成、通話録音、スクリーンショット送信、ファイル窃取機能を備えています。

図4:偽「India Defense News」アプリのFacebookページ

図5:偽「Bharatiya Sena News」アプリのFacebookページ

図6:「Indian Sena News」アプリの画面

図7:IDNニュースアプリの画面

● BlackBerry端末用不正アプリ

C-Major作戦の攻撃者が、BlackBerry端末の不正アプリも活動攻撃に利用していたことは意外ではありません。BlackBerry は一般に政府機関で広く利用されている端末で、インド国軍によっても利用されていると考えられます。上述のとおり、弊社が確認した不正アプリは BlackBerry端末用偵察アプリで、StealthGenie と同様の機能を備えています。この偵察アプリは GPS情報、Eメールアドレス、連絡先、カレンダー情報、デバイス識別子、保存写真を窃取します。アプリは他にもメール、通話、SMSメッセージの傍受が可能です。

弊社の調査した際、BlackBerry端末用不正アプリは、公式ストアである「BlackBerryWorld」で入手できるアプリではありませんでした。おそらくこの不正プログラムをユーザにインストールさせるためには、ソーシャルエンジニアリングが必要となるでしょう。

■ 結論

C-Major作戦の攻撃者たちは高度な技術を持たないにも関わらず、計り知れない被害をもたらしました。C-Major作戦で利用された C&Cサーバは1年以上、いくつかの例では何年間も稼働していることがあります。彼らは Google Play に数カ月にわたり不正アプリを公開し続け、そのアプリが不正なものと発覚して削除される前に、標的とした高官の個人情報を収集してしまいました。C-Major作戦では高度な不正プログラムやエクスプロイトツールが利用されていなかったとはいえ、今後彼らが攻撃手法の開発を継続し、より巧妙化する可能性は十分考えられます。弊社ではこれからも、C-Major作戦の活動を注意深く追跡するつもりです。

■ トレンドマイクロの対策

トレンドマイクロの個人利用者向け「ウイルスバスター モバイル」および法人向け「Trend Micro™ Mobile Security」は、脅威が進入する前にブロックすることによってユーザのアンドロイド端末を保護します。「Trend Micro™ Mobile Security」に搭載されているクラウド型セキュリティ技術基盤「Smart Protection Network™(SPN)」 および「Mobile App Reputation」によって、これらの不正プログラムを検知し、脅威から保護します。

今回の記事で紹介している不正プログラムに関連する SHA1ハッシュ値は以下のとおりです。

SmeshApp

- 24f52c5f909d79a70e6e2a4e89aa7816b5f24aec

- 202f11c5cf2b9df8bf8ab766a33cd0e6d7a5161a

- 31ac19091fd5347568b130d7150ed867ffe38c28

- 6919aa3a9d5e193a1d48e05e7bf320d795923ea7

- c48a5d639430e08980f1aeb5af49310692f2701b

- 1ce6b3f02fe2e4ee201bdab2c1e4f6bb5a8da1b1

- 59aec5002684de8cc8c27f7512ed70c094e4bd20

- 552e3a16dd36ae4a3d4480182124a3f6701911f2

Ringster

- c544e5d8c6f38bb199283f11f799da8f3bb3807f

- a13568164c0a8f50d76d9ffa6e34e31674a3afc8

Androrat

- 9288811c9747d151eab4ec708b368fc6cc4e2cb5

- 94c74a9e5d1aab18f51487e4e47e5995b7252c4b

- decf429be7d469292827c3b873f7e61076ffbba1

- f86302da2d38bf60f1ea9549b2e21a34fe655b33

India Sena News

- b142e4b75a4562cdaad5cc2610d31594d2ed17c3

BlackBerry端末用偵察アプリ

- abcb176578df44c2be7173b318abe704963052b2

- 16318c4e4f94a5c4018b05955975771637b306b4

参考記事:

- 「“Operation C-Major” Actors Also Used Android, BlackBerry Mobile Spyware Against Targets」

by Shawn Xing, David Sancho, and Feike Hacquebord

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)